网友您好, 请在下方输入框内输入要搜索的题目:

题目内容

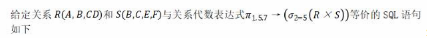

(请给出正确答案)

SELECT(请作答此空)FROM R,S();

A.A、R.A,R,B,S,F

B.R,A,S,B,S,E.C.R,A,S,E,S,F

D.R,A,S,B,S,F

B.R,A,S,B,S,E.C.R,A,S,E,S,F

D.R,A,S,B,S,F

参考答案

参考解析

解析:查询语句的标准格式为:SELECT [ALL|DISTINCT],<目标表达式>[,<目标表达式 >]...]FROM<表名>[,<表名 >]...[WHERE<条件表达式>] SELECT 对应的是投影运算,投影出笛卡尔积结果的1、5、7列,属性值是R.A、S.B、S.E。

更多 “ SELECT(请作答此空)FROM R,S(); A.A、R.A,R,B,S,F B.R,A,S,B,S,E.C.R,A,S,E,S,F D.R,A,S,B,S,F” 相关考题

考题

某活动的工期采用三点估算法进行估算,其中最悲观估算是23天,最乐观估算是15天,最可能的估算是19天,则该活动的历时大致需要19天,该活动历时方差大概是()。A.0.7

B.1.3

C.8

D.4

考题

以下关于网络攻击的叙述中,错误的是( )。A.钓鱼网站通过窃取用户的账号、密码来进行网络攻击

B.多个邮箱群发同一封电子邮件是一种网络攻击行为

C.采用DoS攻击使计算机或网络无法提供正常的服务

D.利用Sniffer可以发起网络监听攻击

考题

知识管理是资源要素管理的重要组成部分,以下关于知识管理的描述,不正确的是()。A. 知识管理应包括知识的获取、共享、保留(归档)和评审

B. 对知识库的知识要从时效性、安全性、一致性三方面进行全面评审

C. 知识入库时应按照分类进行保存,知识地图也是一种好的分类方式

D. 隐性知识很难转化成显性知识,解决方法是把知识管理融入到日常工作过程中

考题

范围控制的目的是监控项目的状态,如“项目的工作范围状态和产品范围状态”,范围控制不涉及 ( ) 。A. 影响导致范围变更的因素

B. 确保所有被请求的变更按照项目整体变更控制过程处理

C. 范围变更发生时管理实际的变更

D. 确定范围变更是否已经发生

考题

某项工程由下列活动组成:

( ) 是该工程的关键路径。A.ABEHJ

B.ACDHJ

C.ACGIJ

D.ACFJ

热门标签

最新试卷